Cyberattack sprids över världen

Ett nytt datorvirus sprids över världen. Säkerhetsexperter försöker att ta reda på hur nätattacken fungerar, och vad som ligger bakom. – Det är oerhört mycket mer avancerade verktyg man använder sig av, vilket gör att man får en större spridning på attackerna och många fler drabbas.

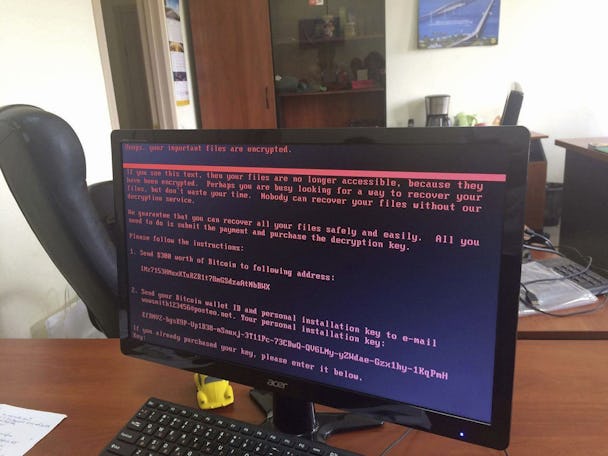

Cyberattacken påminner till viss del om utpressningsviruset ”Wannacry” som spreds i mitten av maj — den som drabbas måste betala för att komma åt sina egna filer som har låsts av viruset. Viruset har fått olika namn, bland annat ”Petya”.

– Wannacry var första gången som vi såg att kriminella använde de här statligt utvecklade vapnen som läckte ut tidigare under året. Det är väldigt avancerade vapen, och det vi sett nu är egentligen andra gången vi ser det användas, säger Ola Rehnberg på Symantec till TT.

Rehnberg syftar på det så kallade Eternal blue, ett cybervapen som anses ha utvecklats av USA:s underrättelseorgan NSA, och som Symantec också kunnat se finns i Petyas kod.

Liksom vid Wannacryattacken verkar en sårbarhet i Windows fildelningsprogram SMB utnyttjas, en sårbarhet som Windows täppt igen i en uppdatering tidigare i år.

– Jag blev lite överraskad över att det händer så snart igen, i och med att det fick så pass stort genomslag där i maj så trodde man att världen hade vaknat upp, säger Rehnberg.

Attacken startade i Ukraina i samband med att det ukrainska företaget Medoc, som tillverkar bokföringssystem, skickade ut en programuppdatering.

– Det verkar som att uppdateringsmekanismen spred ut infektionen, säger Becky Pinkard, vice vd på IT-säkerhetsföretaget Digital Shadows.

Väl inne i ett nätverk samlar viruset på sig administratörsuppgifter.

– Det börjar scanna nätverket, och om den får lokala administratörsrättigheter så kan den börja installera den skadliga koden i hela nätverket, eftersom det för övriga datorer ser ut som att administratören vill installera en uppdatering, säger hon.

Förutom Ukraina, som ser ut att ha varit det främsta målet för attacken, och Ryssland, har även fler länder i Europa drabbas av viruset. USA har också drabbats, men där uppges spridningen gå långsammare. I Australien rapporteras en chokladfabrik ha blivit det första företaget som har drabbats.

Den danska fraktbjässen A P Møller—Mærsk är hårt drabbad. Stora hamnterminaler i exempelvis Göteborg och Indien har tvingats stänga.

De första rapporterna om problem kom från banker i Ukraina, Kievs största flygplats och den ryska oljejätten Rosneft.

Motivet skulle, enligt Pinkard, kunna vara politiskt. Hackarna kräver bara motsvarande 300 dollar för att låsa upp datorer och attacken sammanfaller också med att det i dag är helgdag i Ukraina.

– Absolut, det kommer att vara en av dagens hypoteser, säger Pinkard.

Men att just Ukraina är drabbat behöver inte ha någon betydelse, enligt Ola Rehnberg.

– Ukraina har varit drabbat tidigare, där vi sett tidigare exempel mot kraftstationer förra året. Det är kanske delvis beroende på vad man använder sig av för skyddsfunktioner, hur avancerat internetskydd man använder.

Hittills har man inte hittat något sätt att stoppa spridningen.

– Det finns attacker runt om i hela världen egentligen. Men på samma sätt som med Wannacry så ser vi att de organisationer, privatpersoner och företag som har ett ordentligt säkerhetsskydd inte blivit särskilt drabbade.

Förutom att låsa filerna på datorn hindrar Petya datorerna från att starta om.

– Den förstör datorn ordentligt och förstör möjligheterna att komma åt ens filer. Vissa forskare på internet pratar om att det finns sätt att hitta nycklarna, som alltid i sådana här sammanhang. Men generellt är det svårt med dagens krypteringsteknik, säger Rehnberg.

Han uppmanar att om möjligt inte betala, utan skydda sig via säkerhetskopiering, uppdaterat säkerhetsskydd och att vara försiktig med att klicka i mejl. Enligt honom har det hittills inte heller kommit in särskilt mycket pengar till de konton som drabbade sätter in pengar på, för att få nyckeln som låser upp datorn.

– Men det är väldigt få som betalar så här pass tidigt, säger han.

Gustav Sjöholm/TT

Wannacry-viruset

• Den förra stora attacken skedde 12 maj. Då låste datorer för hundratusentals användare, genom att kryptera innehållet på hårddiskarna tills en lösesumma hade betalats.

• Utpressningsmasken, kallat Wannacry (benämns även Wcry eller WanaCrypt0r eller Wannacrypt), infekterade Windows-system och krypterade filer både lokalt och på delade nätverk.

• Om Wannacry varit ett vanligt datorvirus hade massor av människor behövt klicka på länkar för att det skulle spridas, men med en så kallad mask räcker det att en enda dator i ett nätverk blir smittad.

• Masken utnyttjade en säkerhetslucka i ett protokoll kallat SMB som används för att exempelvis skrivare och servrar ska kunna kommunicera med varandra inom ett nätverk.

• Det berodde enligt säkerhetsexperter på att hackarna använt ett verktyg som ursprungligen utvecklats av USA:s underrättelseorgan NSA, kallat Eternal Blue, som kan sprida viruset inom ett datanätverk.

• Redan den 14 mars hade Windows släppt en uppdatering, en så kallad patch, som täppte till säkerhetshålet. Viruset drabbade därför bara användare som inte uppdaterat.

• Att låsa upp en drabbad dator kostade 300—600 dollar, motsvarande cirka 2 500—5 300 kronor, i den digitala valutan bitcoin.

Källor: CERT.se, AFP, Reuters, Romab, The Financial Times, The New York Times